Хакер зміг зламати роз'єм USB-C в iPhone та Mac для перехоплення даних

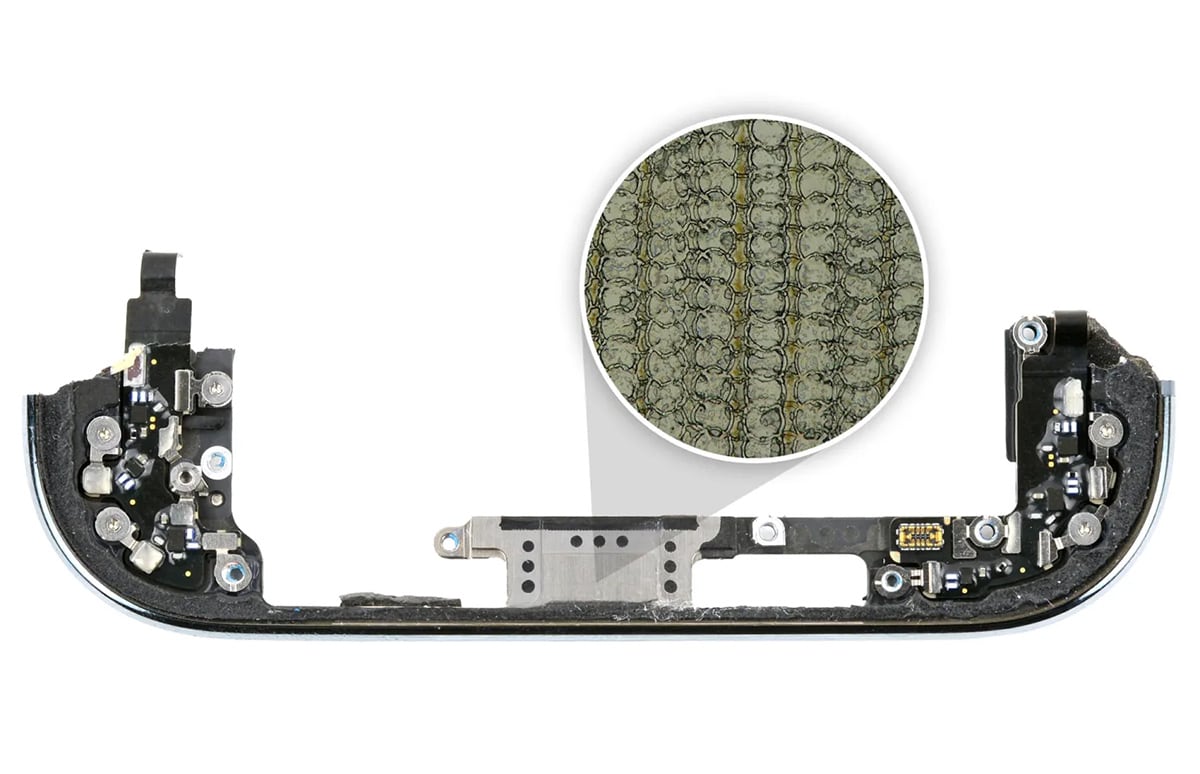

Рот провів реверс-інжиніринг контролера, щоб отримати доступ до його прошивки та протоколів зв'язку. Потім він зміг перепрограмувати контролер, обійшовши перевірки безпеки та впровадивши шкідливий код. Це дозволяє підключати несертифіковані аксесуари та виконувати дії без згоди користувача.

Дослідник повідомив Apple про свою попередню атаку ACE2 і про нову атаку ACE3.

![]()

Що стосується атаки ACE2 (програмної), вони спочатку підтвердили, що виправлять її восени 2024 року, але потім повідомили мене, що не виправлятимуть її, оскільки це апаратна проблема.

Томас Рот, дослідник безпеки

У випадку з ACE3 Рот сказав, що Apple «побачила складність атаки та сказала, що не бачить у ній загрози — я згоден з цією думкою, але хотів принаймні повідомити про це!».

Рот також розповів, що кілька сторонніх фахівців з ремонту Apple вже заявили про корисність його дослідження для діагностики та ремонту зламаних Mac.

Хоча злом контролера дійсно викликає питання безпеки даних і цілісності пристрою, власникам iPhone і Mac поки не варто турбуватися.

Метод Рота надзвичайно складний, потребує глибоких технічних знань, спеціального обладнання та фізичного доступу до пристрою. Сам дослідник називає злом «фундаментальним дослідженням».

Джерело: forbes

Смартфони

.png)