Такою інформацією поділилося видання CNN. Зараз незрозуміло, як саме китайські експерти Державного бюро юстиції Пекіна (BMBJ) змогли обійти захист протоколу. Однак відомо, що тепер влада зможе ідентифікувати відправників, які діляться «небажаним контентом» через AirDrop.

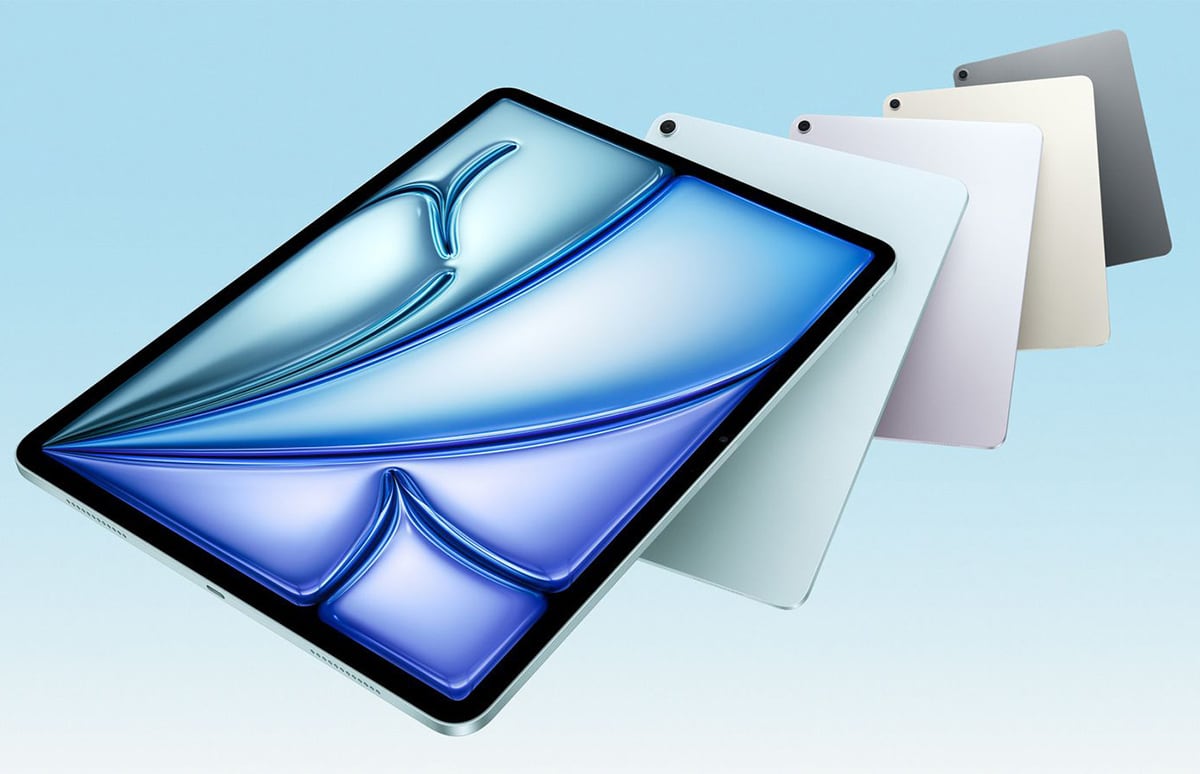

AirDrop — це спеціальний протокол Apple, який дає користувачам можливість безпечно обмінюватися файлами між яблучними пристроями через Wi-Fi та Bluetooth. Користувачі можуть надсилати та отримувати фотографії, відео, документи, контакти, паролі тощо.

Apple рекламує протокол як безпечний, оскільки бездротове з'єднання використовує шифрування Transport Layer Security (TLS). Але Муніципальне бюро юстиції Пекіна заявляє, що розробило спосіб обійти шифрування протоколу і розкрити ідентифікуючу інформацію.

Згідно з наявними даними, фахівці BMBJ проаналізували велику кількість журналів пристроїв iPhone та створили «райдужну таблицю», яка дозволила слідчим перетворювати приховані значення хеш-функції у вихідний текст та зіставити номери телефонів та облікові записи електронної пошти відправників контенту через AirDrop.

У листопаді 2022 року Apple обмежила використання AirDrop у Китаї після того, як антиурядові активісти використали цю функцію для розповсюдження політичних листівок. AirDrop за умовчанням був обмежений лише контактами, а можливість увімкнути AirDrop «для всіх» була обмежена 10 хвилинами.

Із випуском iOS 16.2 Apple розширила обмеження AirDrop, введене в Китаї, на всіх користувачів по всьому світу. Apple заявила, що ця функція насправді була введена з метою скоротити поширення спам-контенту в людних місцях, таких як торгові центри та аеропорти.

Джерело: cnn

.png)