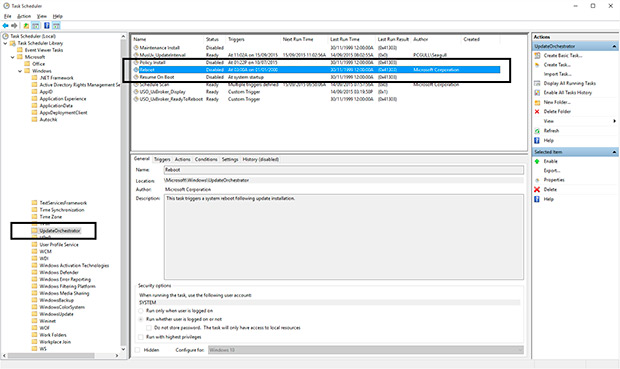

Специалист в рамках хакерской конференции Def Con в Лас-Вегасе рассказал, что Zoom запрашивает специальные разрешения у пользователя. При первом запуске установщика необходимо ввести пароль от устройства, однако затем функция автоматического обновления постоянно выполняется в фоновом режиме с правами суперпользователя.

При каждом обновлении программа устанавливает новый пакет, проверяя его криптографическую подпись Zoom. Однако хакеры могли подсунуть программе обновления любой файл с тем же именем, что и сертификат подписи Zoom. Но перед этим злоумышленник должен был получить доступ к целевой системе, а уже после этого воспользоваться уязвимостью, чтобы получить более высокие уровни доступа.

Уордл рассказал, что он уведомил Zoom об уязвимости в декабре 2021 года. Однако обновление, которое должно было исправить это, содержало ошибку, которая все еще позволяла хакерам получать доступ к устройствам пользователей macOS.

По словам Уордла, он рассказывал Zoom, как можно решить проблему, но этого до сих пор не сделали. В самом Zoom заявляют, что знают об уязвимости и «усердно работают над ее устранением».

Источник: theverge

-1.png)